Ein Distributed-Denial-of-Service-Angriffe (DDoS) ist ein böswilliger Versuch, die normale Funktion eines anvisierten Servers, Dienstes oder Netzwerks zu stören, indem er mit einer Flut an Internetverkehr überschwemmt wird. Bei einem DDoS-Angriffe wird eine große Anzahl kompromittierter Geräte, oft auch als „Bots“ oder „Zombies“ bezeichnet, so arrangiert, dass sie gleichzeitig Datenverkehr an das Ziel senden. Zu diesen Geräten können Computer, Server, IoT-Geräte und andere mit dem Internet verbundene Geräte gehören, die mit Malware infiziert und unter die Kontrolle des/der Angreifer(s) gebracht wurden. Das Ziel von DDoS-Angriffe besteht darin, die Ressourcen des Ziels wie Bandbreite, Rechenleistung oder Speicher so weit zu verbrauchen, dass sie für legitime Benutzer nicht mehr verfügbar sind. Dieser Denial-of-Service kann den Geschäftsbetrieb stören, finanzielle Verluste verursachen und den Ruf des angegriffenen Unternehmens schädigen, weshalb die Abwehr von DDoS-Angriffe von entscheidender Bedeutung ist. In diesem Blog erklären wir DDoS-Angriffe ausführlicher und stellen Tools zur Verhinderung von DDoS-Angriffe vor und wie sie Ihren Endpunkten helfen können.

Was sind die häufigsten Arten von DDoS-Angriffe?

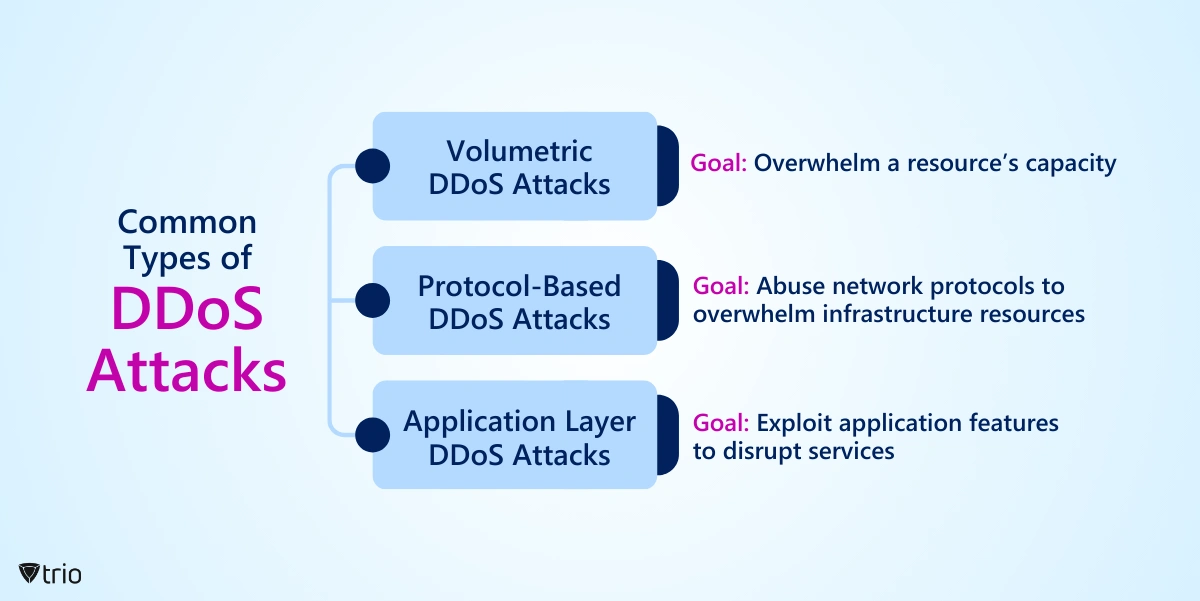

Es gibt verschiedene Arten von DDoS-Angriffe, die Bedrohungsakteure nutzen können. Die häufigsten DDoS-Angriffe sind:

Volumetrische DDoS-Angriffe

Das Ziel dieses Angriffs besteht darin, das Zielnetzwerk oder den Zielserver mit einem hohen Verkehrsaufkommen zu überfordern und die verfügbare Bandbreite und Ressourcen zu verbrauchen.

Methoden, die Bedrohungsakteure verwenden:

- Nutzen Sie Botnetze, um das Ziel mit riesigen Mengen an Junk-Datenpaketen zu überfluten.

- Nutzen Sie Schwachstellen in Protokollen wie UDP, ICMP oder TCP aus, um den Angriffsverkehr zu verstärken.

Protokollangriffe

Das Ziel dieses Angriffs besteht darin, Schwachstellen in Netzwerkprotokollen auszunutzen, um Serverressourcen zu erschöpfen oder die Netzwerkkommunikation zu stören.

Methoden, die Bedrohungsakteure verwenden:

- SYN-Flut: Senden Sie eine große Anzahl von SYN-Anfragen, wodurch die Kapazität des Servers zum Aufbau von TCP-Verbindungen überfordert wird.

- ICMP-Flood: Überfluten Sie das Ziel mit ICMP-Echo-Anfragen (Ping), wodurch es nicht mehr reagiert.

- UDP-Flood: Überfluten Sie das Ziel mit UDP-Paketen und nutzen Sie dabei die verbindungslose Natur von UDP aus, um den Overhead für den Verbindungsaufbau zu umgehen.

Angriffe auf Anwendungsebene

Das Ziel dieses Angriffs besteht darin, bestimmte Anwendungen oder Dienste anzugreifen, um deren Funktionalität zu beeinträchtigen oder Serverressourcen zu erschöpfen.

Methoden, die Bedrohungsakteure verwenden:

- HTTP-Flut: Senden Sie eine große Menge an HTTP-Anfragen, um Webserver zu überlasten, sodass diese nicht mehr reagieren.

- DNS-Verstärkung: Nutzen Sie falsch konfigurierte DNS-Server, um den Angriffsverkehr zu verstärken, sodass DNS-Antworten an das Opfer gesendet werden.

- Slowloris: Stellen Sie mehrere Teilverbindungen zu einem Webserver her und halten Sie diese offen, um die Serverressourcen zu erschöpfen.

Jede Art von DDoS-Angriffe zielt darauf ab, ihre Ziele zu erreichen, indem sie Schwachstellen in verschiedenen Schichten des Netzwerkstapels ausnutzt oder auf bestimmte Anwendungen oder Dienste abzielt. Das Verständnis dieser Angriffstypen ist für die Umsetzung wirksamer DDoS-Präventionsstrategien von entscheidender Bedeutung.

Was ist DDoS-Angriffe schutz?

Der DDoS-Angriffe schutz umfasst Strategien und Maßnahmen zur Abwehr und Eindämmung der Auswirkungen von DDoS-Angriffe. Obwohl damit verbunden, legt die DDoS-Angriffe prävention besonderen Wert auf proaktive Schritte, um die Wahrscheinlichkeit von DDoS-Angriffe zu minimieren.

Zu den Abwehrtechniken gehört in der Regel der Einsatz spezieller DDoS-Abwehrgeräte oder -Dienste zur Analyse des eingehenden Datenverkehrs, zur Identifizierung und zum Herausfiltern des DDoS-Angriffe datenverkehrs und gleichzeitig zum Durchlassen legitimen Datenverkehrs. Darüber hinaus können cloudbasierte DDoS-Schutzdienste genutzt werden, um Angriffe in Echtzeit zu erkennen und abzuwehren, indem der Angriffsverkehr von der Zielinfrastruktur umgeleitet und im Netzwerk des Cloud-Anbieters absorbiert wird. Durch die Umsetzung dieser Abwehrstrategien können Unternehmen ihre Widerstandsfähigkeit gegen DDoS-Angriffe verbessern und das Risiko von Dienstunterbrechungen minimieren.

Können Sie DDoS-Angriffe verhindern?

Obwohl es schwierig ist, DDoS-Angriffe vollständig zu verhindern, ist es möglich, ihre Auswirkungen abzuschwächen und die Wahrscheinlichkeit erfolgreicher Angriffe zu verringern.

DDoS-Präventionsmethoden umfassen die Implementierung von Strategien zur Abwehr von Angriffen, die darauf abzielen, böswilligen Datenverkehr zu stoppen und sicherzustellen, dass legitime Benutzer auf Ressourcen zugreifen können. Zu den wichtigsten Strategien gehören die Stärkung der Netzwerkinfrastruktur, der Einsatz von Firewalls, Routern und Intrusion Detection/Prevention-Systemen (IDS/IPS), um bösartigen Datenverkehr herauszufiltern, der Einsatz von Traffic Scrubbing-Diensten oder dedizierten DDoS-Abwehr-Appliances zum Analysieren und Herausfiltern von DDoS-Datenverkehr unter Nutzung von Content Delivery Networks (CDNs) zur Verteilung von Website-Inhalten auf mehrere Server, zur Implementierung von Ratenbegrenzungs- und Traffic-Shaping-Mechanismen, zur Bereitstellung von Systemen zur Anomalieerkennung, zur Nutzung cloudbasierter DDoS-Schutzdienste, zur Verteilung des eingehenden Datenverkehrs auf mehrere Server mithilfe von Load Balancern und zur Entwicklung von Reaktionsplänen für Vorfälle. Diese Maßnahmen erhöhen die Widerstandsfähigkeit gegen DDoS-Angriffe und minimieren das Risiko von Dienstunterbrechungen. Darüber hinaus ist das regelmäßige Aktualisieren und Patchen von Systemen von entscheidender Bedeutung, um bekannte Schwachstellen zu beheben.

Während diese Strategien dazu beitragen, die Auswirkungen von DDoS abzuschwächen, sind eine kontinuierliche Bewertung und Verbesserung unerlässlich, um neuen Bedrohungen einen Schritt voraus zu sein. Mit einem Werkzeug wie Trio kann eine geeignete DDoS-Schutzlösung anbieten. Trio kann Sie bei der Patchverwaltung, Endpunktsicherheit und Geräteverwaltung im Allgemeinen unterstützen.

Warum ist es wichtig, DDoS-Angriffe zu verhindern?

Die Verhinderung von DDoS-Angriffe (Distributed Denial of Service) ist von entscheidender Bedeutung, da diese Angriffe schädliche Auswirkungen auf Unternehmen, Organisationen und sogar kritische Infrastrukturen haben können. DDoS-Angriffe können Online-Dienste stören, Websites und Anwendungen lahmlegen oder ganze Netzwerke für legitime Benutzer unzugänglich machen. Diese Ausfallzeiten können zu finanziellen Verlusten, Reputationsschäden und Vertrauensverlust der Kunden führen. Darüber hinaus können DDoS-Angriffe auch als Deckmantel genutzt werden, um schlimmere Cyber-Bedrohungen wie Datenschutzverletzungen oder Malware-Infektionen zu verschleiern, was den potenziellen Schaden weiter verschärft. Durch die Implementierung robuster DDoS-Präventionsmaßnahmen können Unternehmen ihre Online-Präsenz schützen, die Geschäftskontinuität aufrechterhalten und sensible Daten und Vermögenswerte vor der Ausbeutung durch böswillige Akteure schützen.

Was ist die beste Lösung für DDoS-Angriffe?

Es gibt keine „beste“ Lösung für DDoS-Angriffe, da eine wirksame Abwehr häufig eine Kombination von Strategien und Technologien erfordert, die auf die spezifischen Anforderungen und die Infrastruktur eines Unternehmens zugeschnitten sind. Durch die Kombination der oben genannten Präventionsmethoden können Unternehmen jedoch DDoS-Angriffe abwehren.

Abschluss

Zusammenfassend lässt sich sagen, dass das Verständnis von DDoS-Angriffe (Distributed Denial of Service) von entscheidender Bedeutung ist, da sie eine disruptive Natur haben, die darauf abzielt, anvisierte Server, Dienste oder Netzwerke mit einer Flut an Internetverkehr zu überschwemmen, was zu finanziellen Verlusten und Reputationsschäden führt. Verschiedene Arten von DDoS-Angriffe nutzen Schwachstellen über Netzwerkebenen und Anwendungsdienste hinweg aus. Der Schutz vor DDoS-Angriffe umfasst proaktive Strategien und Schadensbegrenzungsmaßnahmen zur Abwehr und Abschwächung der Auswirkungen solcher Angriffe. Obwohl es schwierig ist, DDoS-Angriffe vollständig zu verhindern, können die Auswirkungen durch die Implementierung vorbeugender Maßnahmen wie die Stärkung der Netzwerkinfrastruktur, die Bereitstellung von Firewalls, die Nutzung von DDoS-Abwehrdiensten und den Einsatz von Traffic-Scrubbing-Techniken deutlich abgemildert werden. Die Verhinderung von DDoS-Angriffen ist für die Aufrechterhaltung der Geschäftskontinuität, den Schutz der Online-Präsenz und den Schutz sensibler Daten vor böswilliger Ausnutzung von entscheidender Bedeutung. Letztendlich besteht die effektivste Lösung zur Abwehr von DDoS-Angriffe aus einer Kombination maßgeschneiderter Strategien und Technologien wie der MDM-Lösung von Trio, um auf spezifische organisatorische Anforderungen und Schwachstellen in der Infrastruktur einzugehen. Probieren Sie Trios Kostenlose Demo und vereinfachen Sie Ihr IT-Management!

Get Ahead of the Curve

Every organization today needs a solution to automate time-consuming tasks and strengthen security.

Without the right tools, manual processes drain resources and leave gaps in protection. Trio MDM is designed to solve this problem, automating key tasks, boosting security, and ensuring compliance with ease.

Don't let inefficiencies hold you back. Learn how Trio MDM can revolutionize your IT operations or request a free trial today!