LDAP (Lightweight Directory Access Protocol) ist ein Eckpfeiler moderner IT-Infrastrukturen und bietet zentralisierte Authentifizierung, Verzeichnisdienste und effiziente Informationsabruffunktionen über vernetzte Umgebungen. Für Unternehmen, die die Benutzerverwaltung optimieren, die Sicherheit erhöhen und die Zugriffskontrolle in ihren IT-Systemen verbessern möchten, ist es von entscheidender Bedeutung, die Funktionsweise und die Vorteile von LDAP zu verstehen. Lesen Sie weiter, um mehr über die Funktionsweise von LDAP und die Vorteile für Ihr Unternehmen zu erfahren.

Was ist LDAP?

LDAP steht für Lightweight Directory Access Protocol. Es ist ein Protokoll für Zugriff auf und Verwaltung von Verzeichnisdiensten über ein Netzwerk. LDAP wird häufig für zentrale Authentifizierung, Verzeichnisdienste und Informationssuche verwendet.

LDAP-Verzeichnisse sind hierarchische Datenbanken, die Informationen über Benutzer, Gruppen und andere Ressourcen in einer Netzwerkumgebung speichern. Diese Informationen können Benutzeranmeldeinformationen, Kontaktinformationen, Zugriffsberechtigungen und mehr umfassen. LDAP ermöglicht es Clients, diese Informationen auf dem Verzeichnisserver zu suchen, abzurufen und zu ändern.

Wie funktioniert LDAP?

LDAP funktioniert als Client-Server-Protokoll in hierarchischer Weise. LDAP arbeitet nach einem Client-Server-Modell, bei dem LDAP-Clients mit LDAP-Servern interagieren, um auf Verzeichnisinformationen zuzugreifen. Der Client sendet Anfragen an den Server, der sie verarbeitet und die Ergebnisse zurückgibt.

LDAP-Verzeichnisse sind in einer hierarchischen Struktur organisiert, die einem Baum ähnelt. An der Spitze des Baums befindet sich das Stammverzeichnis und darunter befinden sich Zweige, die Organisationseinheiten (OUs) darstellen, die weitere Untereinheiten oder Blattknoten enthalten können, die einzelne Entitäten wie Benutzer, Gruppen oder Ressourcen darstellen.

Die LDAP-Kommunikation erfolgt über TCP/IP unter Verwendung eines genau definierten Protokolls. Normalerweise verwendet LDAP Port 389 für ungesicherte Verbindungen und Port 636 für mit SSL/TLS gesicherte Verbindungen. Der LDAP-Client initiiert eine Verbindung zum LDAP-Server und führt einen Bindungsvorgang aus, um sich zu authentifizieren. Der Bindungsvorgang umfasst die Bereitstellung von Anmeldeinformationen (z. B. Benutzername und Kennwort) für den Server zur Authentifizierung.

Nach der Authentifizierung kann der Client Suchanfragen an den LDAP-Server senden, um Verzeichnisinformationen abzurufen. Suchanfragen geben Suchkriterien an, wie z. B. abzugleichende Attribute, Suchbasis (der Startpunkt im Verzeichnisbaum) und Umfang (ob nur das Basisobjekt, eine Ebene darunter oder der gesamte Unterbaum durchsucht werden soll).

Der LDAP-Server verarbeitet die Suchanfrage und gibt passende Einträge aus dem Verzeichnis zurück. Einträge werden in einem hierarchischen Format zurückgegeben, wobei jeder Eintrag Attribute und deren Werte enthält. LDAP unterstützt auch Vorgänge zum Hinzufügen, Ändern oder Löschen von Verzeichniseinträgen. Clients können Änderungsanfragen an den Server senden, um Verzeichnisinformationen zu aktualisieren. Diese Änderungen unterliegen normalerweise Zugriffskontrollen und Berechtigungen, die vom Verzeichnisadministrator definiert werden.

Ist LDAP sicher?

LDAP (Lightweight Directory Access Protocol) selbst bietet keine inhärenten Sicherheitsfunktionen wie Verschlüsselung oder Authentifizierungsmechanismen. LDAP kann jedoch durch zusätzliche Maßnahmen gesichert werden, um die Vertraulichkeit, Integrität und Authentizität von Verzeichnisdaten und -kommunikation sicherzustellen. Hier sind einige gängige Sicherheitsmaßnahmen zur Verbesserung der LDAP-Sicherheit:

- SSL/TLS-Verschlüsselung: Die LDAP-Kommunikation kann mit SSL (Secure Sockets Layer) oder dem Nachfolgeprotokoll TLS (Transport Layer Security) gesichert werden. Dadurch werden die zwischen LDAP-Clients und -Servern übertragenen Daten verschlüsselt und so das Abhören und Manipulieren durch unbefugte Dritte verhindert.

- LDAPS (LDAP über SSL/TLS): LDAPS ist eine Variante von LDAP, die SSL/TLS-Verschlüsselung zur Sicherung der LDAP-Kommunikation verwendet. LDAPS verschlüsselt zwischen LDAP-Clients und -Servern ausgetauschte Daten und bietet so eine zusätzliche Sicherheitsebene für den Verzeichniszugriff und die Authentifizierung.

- Authentifizierungsmechanismen: Es gibt eine Vielzahl von LDAP-Authentifizierungsmechanismen, darunter einfache Authentifizierung (Benutzername und Passwort), SASL (Simple Authentication and Security Layer) und Kerberos. Organisationen können je nach ihren Sicherheitsanforderungen und ihrer Infrastruktur geeignete Authentifizierungsmethoden auswählen.

- Zugangskontrolle: LDAP-Verzeichnisse implementieren häufig Zugriffskontrollmechanismen, um den Zugriff auf Verzeichnisdaten basierend auf Benutzerberechtigungen und -rollen einzuschränken. Zugriffskontrolllisten (ACLs) können verwendet werden, um detaillierte Zugriffsrichtlinien für Verzeichnisobjekte zu definieren und sicherzustellen, dass nur autorisierte Benutzer auf vertrauliche Informationen zugreifen können. Durch die Integration von LDAP mit Softwaremanagement Systeme können Unternehmen sicherstellen, dass nur autorisierte Benutzer auf bestimmte Software zugreifen können, wodurch die Sicherheit und Compliance verbessert werden.

- Firewall und Netzwerksicherheit: Durch die Implementierung von Firewalls und Netzwerksicherheitsmaßnahmen können LDAP-Server vor unbefugtem Zugriff und netzwerkbasierten Angriffen geschützt werden. Durch die Beschränkung des Zugriffs auf LDAP-Dienste auf vertrauenswürdige IP-Adressen und Netzwerke können unbefugte Zugriffsversuche verhindert werden.

- Härtung des Verzeichnisservers: Durch die ordnungsgemäße Konfiguration und Absicherung von LDAP-Servern können Sie die Sicherheit verbessern, indem Sie die Angriffsfläche verringern und gängige Sicherheitslücken beheben. Dazu gehört das regelmäßige Anwenden von Sicherheitspatches, das Deaktivieren unnötiger Dienste und das Konfigurieren starker Authentifizierungs- und Verschlüsselungseinstellungen.

![Vorteile von LDAP] [Infografik zu den Vorteilen von LDAP](https://www.trio.so/blog/wp-content/uploads/2024/02/Is-LDAP-secure.webp)

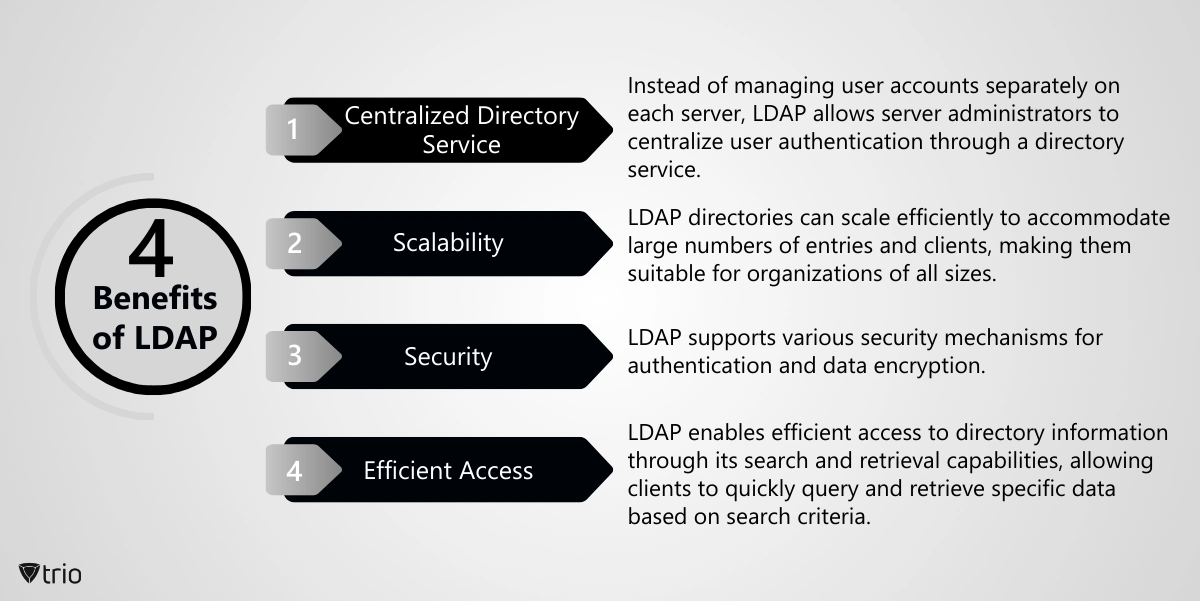

Benefits of LDAP

LDAP has many benefits for organizations. Here are the four most important ones.

- Centralized Directory Service: Instead of managing user accounts separately on each server, LDAP allows server administrators to centralize user authentication through a directory service. This simplifies user and server management. LDAP servers can be standalone applications or integrated into larger identity management systems such as Active Directory or OpenLDAP.

- Scalability: LDAP directories can scale efficiently to accommodate large numbers of entries and clients, making them suitable for organizations of all sizes. LDAP is commonly used in conjunction with other directory services and authentication systems. For example, Active Directory (AD) is a directory service developed by Microsoft that utilizes LDAP as its primary protocol for accessing and managing directory information. LDAP queries are commonly used to interact with Active Directory to perform tasks such as user authentication, accessing directory information, and managing objects like users, groups, and computers.

- Security: LDAP supports various security mechanisms for authentication and data encryption. Authentication can be done using simple authentication (username and password) or more secure methods like SASL (Simple Authentication and Security Layer). Additionally, LDAP can use SSL/TLS encryption to secure communication between the client and server.

- Efficient Access: LDAP enables efficient access to directory information through its search and retrieval capabilities, allowing clients to quickly query and retrieve specific data based on search criteria. LDAP servers often support replication, allowing directory data to be replicated across multiple servers for redundancy and scalability. This ensures high availability and fault tolerance in case of server failures.

Welche Organisationen verwenden LDAP?

LDAP (Lightweight Directory Access Protocol) kann für verschiedene Arten von Organisationen von Vorteil sein, insbesondere für solche, die eine zentrale Verwaltung von Verzeichnisinformationen und Authentifizierungsdiensten benötigen. Hier sind einige Beispiele für Organisationen, die von der Verwendung von LDAP profitieren können:

-

Große Unternehmen

Große Unternehmen mit umfangreichen Benutzerstämmen, mehreren Abteilungen und komplexen IT-Infrastrukturen können von den zentralisierten Verzeichnisdiensten von LDAP profitieren. LDAP hilft bei der Optimierung der Benutzerverwaltung, Zugriffskontrolle und Authentifizierung im gesamten Unternehmen.

-

Regierungsbehörden

Behörden benötigen häufig robuste Identitätsmanagementlösungen, um Benutzerkonten, Zugriffsberechtigungen und Verzeichnisinformationen sicher zu verwalten. LDAP bietet eine standardisierte und skalierbare Plattform für zentralisierte Verzeichnisdienste in Behördenumgebungen.

-

Bildungseinrichtungen

Universitäten, Hochschulen und Schulen können LDAP verwenden, um Studenten-, Lehrkräfte- und Mitarbeiterkonten sowie den Zugriff auf Ressourcen wie Bibliotheksdatenbanken, E-Mail-Dienste und Lernmanagementsysteme zu verwalten. Aufgrund der Skalierbarkeit und Flexibilität von LDAP eignet es sich für Bildungsumgebungen mit unterschiedlichen Benutzergruppen.

-

Gesundheitsorganisationen

Gesundheitsorganisationen wie Krankenhäuser, Kliniken und Arztpraxen benötigen einen sicheren und effizienten Zugriff auf Patientenakten, Mitarbeiterinformationen und andere vertrauliche Daten. LDAP kann bei der Verwaltung von Benutzeridentitäten, Zugriffskontrollen und Compliance-Anforderungen in Gesundheitsumgebungen helfen.

-

Unternehmensnetzwerke

Unternehmen jeder Größe können von LDAP für eine zentralisierte Benutzerauthentifizierung, Zugriffskontrolle und Verzeichnisdienste profitieren. LDAP lässt sich in verschiedene Anwendungen und Dienste integrieren und ist somit eine vielseitige Lösung für die Verwaltung von Benutzerkonten und Zugriffsberechtigungen in Unternehmensnetzwerken.

-

Gemeinnützige Organisationen

Gemeinnützige Organisationen mit begrenzten Ressourcen können von der Kosteneffizienz und Skalierbarkeit von LDAP profitieren. LDAP hilft dabei, Benutzerverwaltungsprozesse zu optimieren, die Sicherheit zu verbessern und einen effizienten Zugriff auf Ressourcen für Mitarbeiter, Freiwillige und Interessenvertreter sicherzustellen.

Abschluss

Zusammenfassend lässt sich sagen, dass Unternehmen, die ihre IT-Infrastruktur optimieren und die Sicherheit verbessern möchten, LDAP nutzen können, um Benutzerverwaltungsprozesse zu optimieren und einheitliche Sicherheitsrichtlinien für Server und Mobilgeräte durchzusetzen. Mobile Device Management (MDM)-Lösungen wie Trio können in LDAP integriert werden, um eine zentrale Benutzerauthentifizierung und Zugriffskontrolle in mobilen Umgebungen zu ermöglichen. Nutzen Sie diese Gelegenheit, um Folgendes auszuprobieren: Kostenlose Demo von Trio und sehen Sie, wie LDAP reibungslos in die App integriert ist.

Von seiner hierarchischen Struktur bis hin zu den Feinheiten der Authentifizierung und Verzeichnisdienste bietet LDAP Organisationen ein robustes Framework für zentrale Verwaltung, effizienten Zugriff und verbesserte Sicherheit in vernetzten Umgebungen.

Get Ahead of the Curve

Every organization today needs a solution to automate time-consuming tasks and strengthen security.

Without the right tools, manual processes drain resources and leave gaps in protection. Trio MDM is designed to solve this problem, automating key tasks, boosting security, and ensuring compliance with ease.

Don't let inefficiencies hold you back. Learn how Trio MDM can revolutionize your IT operations or request a free trial today!