Im heutigen digitalen Zeitalter, in dem Datenschutzverletzungen und Cyber-Bedrohungen eine große Rolle spielen, ist die Gewährleistung der Sicherheit und Integrität sensibler Informationen für Unternehmen aller Branchen von größter Bedeutung. Ein entscheidender Rahmen, der entstanden ist, um diese Bedenken auszuräumen, ist die SOC 2-Konformität. Entwickelt vom American Institute of CPAs (AICPA) legt SOC 2 strenge Standards für die Verwaltung und Sicherung der in der Cloud gespeicherten Daten fest, insbesondere für Dienstleister, die mit Kundendaten umgehen. In diesem umfassenden Leitfaden befassen wir uns mit allem, was Unternehmen über SOC 2-Compliance wissen müssen.

Was ist SOC 2-Konformität?

SOC 2 steht für Service Organization Control 2. Die SOC 2-Compliance ist ein vom American Institute of CPAs (AICPA) entwickeltes Framework, das Standards für die Verwaltung und Sicherung sensibler, in der Cloud gespeicherter Daten festlegt. Es wurde speziell für Dienstanbieter wie SaaS-Unternehmen, Rechenzentren und Managed Service Provider entwickelt, die Kundendaten in der Cloud speichern.

Die SOC 2-Compliance konzentriert sich auf fünf Vertrauensprinzipien: Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Datenschutz. Diese SOC 2-Grundsätze stellen sicher, dass Unternehmen über die notwendigen Kontrollen und Prozesse verfügen, um Kundendaten zu schützen und die Zuverlässigkeit und Sicherheit ihrer Systeme zu gewährleisten.

Unternehmen unterziehen sich einem SOC 2-Audit, das von einem unabhängigen externen Prüfer durchgeführt wird, um die Einhaltung dieser Kriterien zu bewerten. Nach erfolgreichem Abschluss des Audits erhält die Organisation eine SOC 2-Zertifizierung, die sie ihren Kunden mitteilen kann, um ihr Engagement für Datensicherheit und Compliance zu demonstrieren.

Warum ist SOC 2-Konformität wichtig?

Die Einhaltung der SOC 2-Compliance-Checkliste ist für den Schutz sensibler Daten, den Aufbau von Vertrauen bei Kunden,Einhaltung der VorschriftenAnforderungen zu erfüllen, Risiken zu managen und sich einen Wettbewerbsvorteil auf dem Markt zu verschaffen. Die Einhaltung von SOC 2 ist aus mehreren Gründen wichtig:

- Datensicherheit:Durch die Einhaltung von SOC 2 wird sichergestellt, dass Dienstanbieter strenge Kontrollen implementiert haben, um sensible Daten vor unbefugtem Zugriff, Offenlegung und Missbrauch zu schützen. Dies ist in der heutigen digitalen Landschaft, in der Datenschutzverletzungen immer häufiger vorkommen, von entscheidender Bedeutung.

- Kundenvertrauen:Die Einhaltung der SOC 2-Standards zeigt Kunden, dass ein Dienstanbieter Datensicherheit und Datenschutz ernst nimmt. Es bietet die Gewissheit, dass ihre Daten sicher und zuverlässig verarbeitet werden, was dazu beiträgt, Vertrauen in den Dienst aufzubauen.

- Einhaltung gesetzlicher und behördlicher Vorschriften:Viele Branchen unterliegen regulatorischen Anforderungen zum Schutz sensibler Daten, beispielsweise im Gesundheitswesen (HIPAA), im Finanzwesen (GLBA) und in der Zahlungskartenbranche (PCI DSS). SOC 2-Compliance hilft Unternehmen, diese gesetzlichen Verpflichtungen zu erfüllen, indem sie einen Rahmen für die Implementierung geeigneter Sicherheitskontrollen bietet. SOC 2 gehört zu den wichtigsten ES Konformitäten Organisationen sollten sich dessen bewusst sein.

- Risikomanagement:Die Implementierung von SOC 2-Kontrollen hilft Unternehmen dabei Identität und Bewertung Management zu verbessern . Dies wiederum verringert Risiken im Zusammenhang mit der Datensicherheit und dem Datenschutz. Durch die Einhaltung von SOC 2 Standards,Unternehmen können sich besser vor potenziellen Sicherheitsvorfällen schützendamit verbundenenfinanzielle und Reputationsschäden.

- WettbewerbsfähigVorteil:Im heutigen wettbewerbsintensiven Geschäftsumfeld kann die Einhaltung von SOC 2 ein Unterscheidungsmerkmal sein. Es zeigt ein Engagement für Sicherheit und Compliance, das Dienstanbietern einen Wettbewerbsvorteil bei der Gewinnung von Kunden verschaffen kann, insbesondere solchen, denen Datensicherheit und Datenschutz Priorität einräumen.

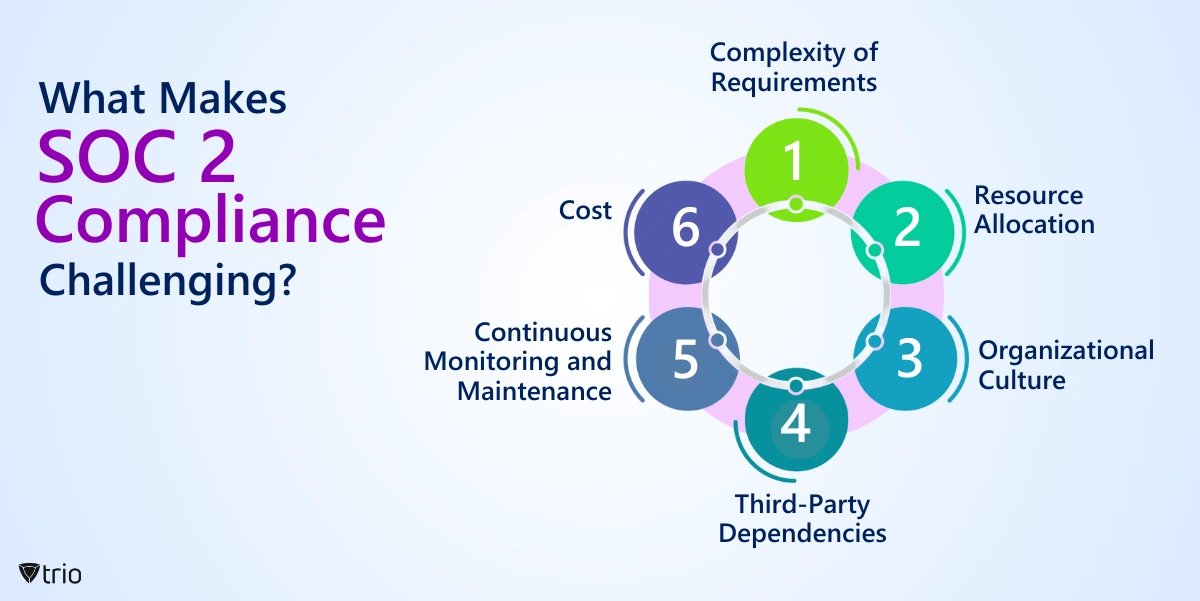

Was macht die SOC 2-Compliance zu einer Herausforderung?

Das Erreichen von SOC 2-Standards kann für Unternehmen mehrere Herausforderungen mit sich bringen:

- Komplexität Anforderungen:SOC 2-Konformität beinhaltet Einhaltung einer umfassenden Reihe von Anforderungen über mehrere Vertrauensdienstkriterien hinweg (Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Datenschutz). Das Verstehen und Umsetzen dieser Anforderungen kann komplex und zeitaufwändig sein, insbesondere für Organisationen mit begrenzten Ressouren oder Fachwissen im Bereich Informationssicherheit.

- Ressourcenzuteilung:Das Erreichen der SOC 2-Konformität erfordert viel Zeit, Mühe und Ressourcen. Organisationen müssen Ressourcen für Aktivitäten wie die Implementierung von Sicherheitskontrollen, die Durchführung von Risikobewertungen, die Dokumentation von Richtlinien und Verfahren sowie die Durchführung von Audits durch unabhängige externe Prüfer bereitstellen. Dies kann interne Ressourcen und Budget belasten.

- Unternehmenskultur:Um Compliance zu erreichen, ist häufig ein kultureller Wandel innerhalb einer Organisation erforderlich, um Sicherheit und Compliance zu priorisieren. Dies kann die Änderung von Prozessen, Arbeitsabläufen und Verhaltensweisen der Mitarbeiter beinhalten, um sicherzustellen, dass Sicherheitskontrollen konsequent befolgt und aufrechterhalten werden.

- Abhängigkeiten von Drittanbietern:Viele Organisationen verlassen sich bei der Bereitstellung ihrer Produkte oder Dienstleistungen auf Drittanbieter und Dienstleister. Es kann eine Herausforderung sein, sicherzustellen, dass diese Dritten auch die SOC-2-Standards einhalten, da dies eine Bewertung ihrer Sicherheitspraktiken, die Durchführung einer Due-Diligence-Prüfung und die Überwachung ihrer Einhaltung im Laufe der Zeit erfordert.

- Kontinuierliche Überwachung und Wartung:Das Erreichen der SOC 2-Konformität ist keine einmalige Anstrengung; Es erfordert eine kontinuierliche Überwachung und Wartung, um sicherzustellen, dass die Sicherheitskontrollen wirksam bleiben und den sich entwickelnden Bedrohungen und gesetzlichen Anforderungen entsprechen. Dazu gehören regelmäßige Bewertungen, Audits und Aktualisierungen der Richtlinien, Verfahren und der Technologieinfrastruktur.

- Kosten:Das Erreichen und Aufrechterhalten der SOC 2-Konformität kann kostspielig sein, insbesondere für kleine und mittlere Unternehmen mit begrenzten Budgets. Zu den Kosten können die Einstellung externer Berater, Investitionen in Sicherheitstechnologien, die Durchführung von Audits und die Bereitstellung interner Ressourcen für Compliance-Aktivitäten gehören.

Welche Bedeutung hat die SOC 2-Konformität für MDM-Lösungen?

Die Einhaltung von SOC 2 ist relevant für Mobile Geräteverwaltung(MDM)-Lösungen auf verschiedene Weise:

-

Datensicherheit

MDM-Lösungen sind für die Verwaltung und Sicherung mobiler Geräte, einschließlich Smartphones, Tablets und Laptops, verantwortlich, die darauf zugreifensensible Unternehmensdaten. SOC2-Konformität stellt sicher, dass diese Lösungen über robuste Sicherheit verfügenKontrollen zum Schutz dieser Datenvor unbefugtem Zugriff, Offenlegung und Missbrauch.

-

Verfügbarkeit

MDM-Lösungen spielen eine entscheidende Rolle bei der Sicherstellung der Verfügbarkeit von Unternehmensdaten und -anwendungen auf mobilen Geräten. Die Einhaltung von SOC 2 erfordert, dass MDM-Anbieter die Verfügbarkeit ihrer Dienste und Infrastruktur nachweisen, um die Bedürfnisse und Erwartungen der Kunden zu erfüllen.

-

Verarbeitungsintegrität

MDM-Lösungen müssen die Integrität der Datenverarbeitungsaktivitäten wie Gerätebereitstellung, -konfiguration und -überwachung sicherstellen. Durch die Einhaltung von SOC 2 wird sichergestellt, dass diese Prozesse genau, zuverlässig und sicher ausgeführt werden, um Datenmanipulationen oder unbefugte Änderungen zu verhindern.

-

Vertraulichkeit

MDM-Lösungen verarbeiten vertrauliche Unternehmensinformationen, die auf mobilen Geräten gespeichert sind, wie z. B. E-Mails, Dokumente und Geschäftsanwendungen. Die Einhaltung von SOC 2 erfordert, dass diese Lösungen Kontrollen implementieren, um die Vertraulichkeit dieser Daten zu wahren und unbefugten Zugriff oder unbefugte Offenlegung zu verhindern.

-

Datenschutz

MDM-Lösungen erfassen und verarbeiten häufig persönliche Informationen über Gerätebenutzer, wie etwa Kontaktdaten, Standortdaten und Nutzungsmuster. Die Einhaltung von SOC 2 schreibt vor, dass diese Lösungen über Maßnahmen zum Schutz der Datenschutzrechte von Einzelpersonen verfügen und geltende Datenschutzbestimmungen wie DSGVO oder CCPA einhalten.

-

Lieferantenrisikomanagement

Unternehmen, die MDM-Lösungen nutzen, benötigen die Gewissheit, dass ihre Anbieter strenge Sicherheits- und Compliance-Standards einhalten. Die SOC 2-Konformität bietet einen Rahmen für die Bewertung und Verwaltung der mit MDM-Anbietern verbundenen Risiken und stellt sicher, dass sie die erforderlichen Sicherheits- und Datenschutzanforderungen erfüllen.

Abschluss

Zusammenfassend lässt sich sagen, dass SOC 2-Compliance ein Eckpfeiler in der heutigen digitalen Landschaft ist und einen robusten Rahmen für Unternehmen bietet, um sensible Daten zu schützen, Vertrauen bei Kunden aufzubauen, regulatorische Verpflichtungen zu erfüllen, Risiken effektiv zu managen und sich einen Wettbewerbsvorteil auf dem Markt zu verschaffen. Beim Erreichen von SOC 2 Compliance stellt erhebliche Herausforderungen dar, von der Komplexität der Anforderungen über die Ressourcenzuweisung bis hin zur kontinuierlichen Überwachung – die Vorteile überwiegen die Kosten bei weitem. Darüber hinaus geht die Relevanz der SOC 2-Compliance über die traditionelle IT-Infrastruktur hinaus und umfasst auch neue Technologien wie MDM-Lösungen, bei denen Datensicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit, Datenschutz und Anbieterrisikomanagement von größter Bedeutung sind.

Eine MDM-Lösung, die die Einhaltung von SOC 2 und anderen wichtigen IT-Konformitäten Ihres Unternehmens gewährleisten kann, ist Trio. Trio kann Ihnen bei der Einhaltung der folgenden Protokolle helfen:

- SSO (Single Sign-On)

- SCIM (System für domänenübergreifendes Identitätsmanagement)

- DSGVO (Datenschutz-Grundverordnung)

- SOC2 (Service Organization Control 2)

- CIS (Zentrum für Internetsicherheit)

- EDR (Endpunkterkennung und -reaktion)

- VPN (ZTNA)

- VPP (Volume Purchase Program)

- APNs-Zertifikat (Apple Push Notification Service)

- ADE(DEP) (Automatisiertes Registrierungsprogramm)

- NIST (Nationales Institut für Standards und Technologie)

Wir empfehlen Ihnen, Trio’s auszuprobieren Kostenlose Demo Entdecken Sie noch heute, wie einfach die Einhaltung universeller Standards noch nie war. Durch die Übernahme der SOC 2-Compliance und die Integration ihrer Prinzipien in ihre Abläufe können Unternehmen die Komplexität des digitalen Zeitalters mit Zuversicht bewältigen und wissen, dass sie für den Schutz ihres wertvollsten Guts – ihrer Daten – gerüstet sind.

Get Ahead of the Curve

Every organization today needs a solution to automate time-consuming tasks and strengthen security.

Without the right tools, manual processes drain resources and leave gaps in protection. Trio MDM is designed to solve this problem, automating key tasks, boosting security, and ensuring compliance with ease.

Don't let inefficiencies hold you back. Learn how Trio MDM can revolutionize your IT operations or request a free trial today!