In der dynamischen Welt des IT-Managements ist die benutzerbereitstellung eine entscheidende Aufgabe, die darüber entscheidet, wie neue Mitarbeiter in das digitale Ökosystem eines Unternehmens integriert werden. Für IT-Administratoren, Geschäftsinhaber und IT-Spezialisten ist das Verständnis und die Implementierung effizienter Zugriffsbereitstellungssysteme für die Aufrechterhaltung von Sicherheit und Produktivität von entscheidender Bedeutung. In diesem Blogbeitrag wird die Benutzerbereitstellung definiert, die effizientesten Methoden für die Benutzerzugriffsbereitstellung untersucht und die vorgestellt Vorteile von MDM-Lösungen bei der benutzerbereitstellung.

Bedeutung der Benutzerbereitstellung: „Was ist Benutzerbereitstellung?“

Die Benutzerbereitstellung, oft auch als Kontobereitstellung bezeichnet, umfasst die Erstellung, Verwaltung und Deaktivierung von Benutzerkonten. Dazu gehört auch die Gewährung der entsprechenden Daten- und Anwendungszugriffsrechte für Benutzer innerhalb einer Organisation. Dies ist ein entscheidender Teil des Identitätsmanagements und stellt sicher, dass jeder Benutzer den für die Ausführung seiner Aufgaben erforderlichen Zugriff hat und gleichzeitig vertrauliche Informationen geschützt sind.

Arten der Bereitstellung

- Manuelle Bereitstellung: Ein Administrator erstellt Konten und vergibt Rechte individuell.

- Automatisierte Benutzerbereitstellung: Systeme verwalten Zugriffsrechte automatisch basierend auf vordefinierten Richtlinien.

- Self-Service-Bereitstellung: Benutzer beantragen selbst Zugriff, der dann von Administratoren genehmigt oder verweigert wird.

Vorteile der Zugriffsbereitstellung

Die Zugriffsbereitstellung bietet mehrere Vorteile:

- Sicherheit: Stellt sicher, dass nur autorisiertes Personal Zugriff auf vertrauliche Informationen hat.

- Einhaltung: Hilft bei der Einhaltung von Regulierungsstandards indem kontrolliert wird, wer Zugriff auf welche Daten hat.

- Effizienz: Reduziert den Zeitaufwand Neue Mitarbeiter einarbeiten, sodass sie schneller produktiv sein können.

- Skalierbarkeit: Vereinfacht die Verwaltung von Benutzerrechten, wenn ein Unternehmen wächst.

Der Prozess der Bereitstellung und Debereitstellung

Provisioning und Deprovisioning sind kritische Komponenten von https://www.techtarget.com/searchsecurity/definition/identity-access-management-IAM-systemObjekt- und Zugriffsverwaltung (IAM) in jeder Organisation. Die effektive Implementierung dieser Prozesse ist für die Aufrechterhaltung der Sicherheit und der Betriebseffizienz von entscheidender Bedeutung. Lassen Sie uns jeden dieser Prozesse genauer betrachten.

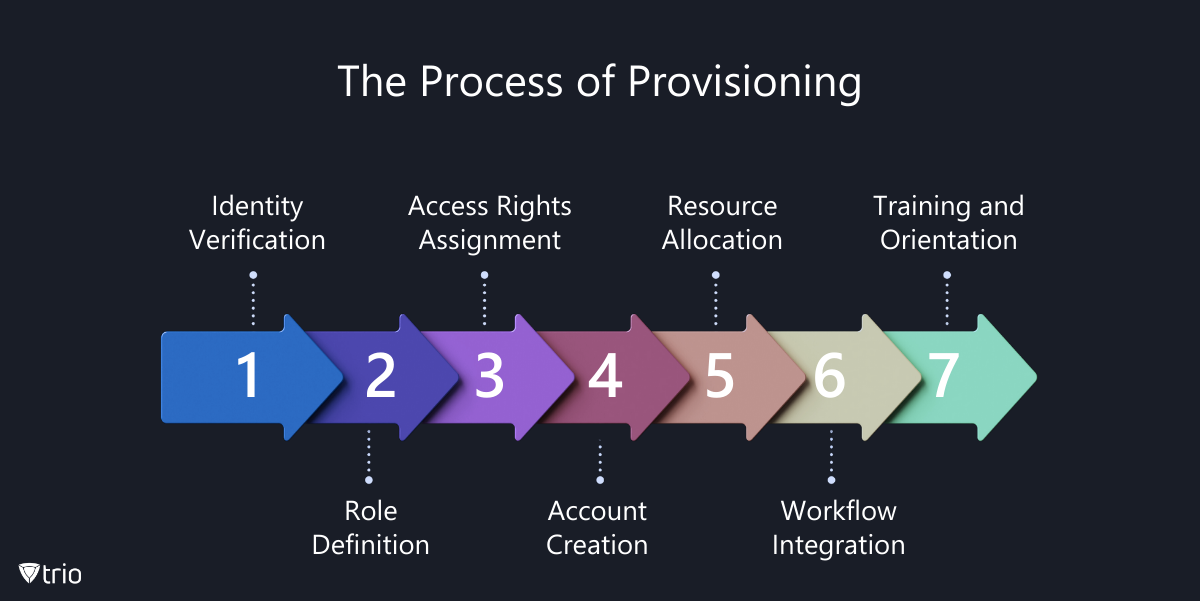

Bereitstellung: Die Voraussetzungen für neue Mitarbeiter schaffen

Der Bereitstellungsprozess beginnt, wenn ein neuer Mitarbeiter in ein Unternehmen eintritt. Er umfasst mehrere wichtige Schritte:

Identitätsüberprüfung: Bestätigung der Identität des neuen Benutzers, um sicherzustellen, dass der Zugriff der richtigen Person gewährt wird.

Rollendefinition: Weisen Sie dem neuen Mitarbeiter eine Rolle zu, die die Zugriffsebene und die Ressourcen bestimmt, die er zur Erfüllung seiner beruflichen Aufgaben benötigt.

Vergabe von Zugriffsrechten: Abhängig von der Rolle werden bestimmte Zugriffsrechte gewährt. Dazu kann der Zugriff auf E-Mail-Konten, Datenbanken, Anwendungen und Netzwerkressourcen gehören.

Konto-Erstellung: Erstellen eines Benutzerkontos innerhalb des Netzwerks und der Systeme der Organisation, was das Einrichten einer E-Mail-Adresse, eines Verzeichnisprofils und von Anmeldeinformationen umfassen kann.

Ressourcenzuteilung: Bereitstellung der notwendigen Tools und Ressourcen, wie Hardware (Computer, Telefone) und Softwarelizenzen.

Workflow-Integration: Integrieren Sie den neuen Benutzer in vorhandene Arbeitsabläufe und Tools zur Zusammenarbeit und stellen Sie sicher, dass er an Teamaktivitäten teilnehmen kann.

Schulung und Orientierung: Schulung des neuen Mitarbeiters im Umgang mit den bereitgestellten Ressourcen, einschließlich Sicherheitsprotokolle und Beste Methoden.

Automatisierte Tools und Benutzerbereitstellung software können diese Schritte rationalisieren und sicherstellen, dass sie konsistent und effizient ausgeführt werden.

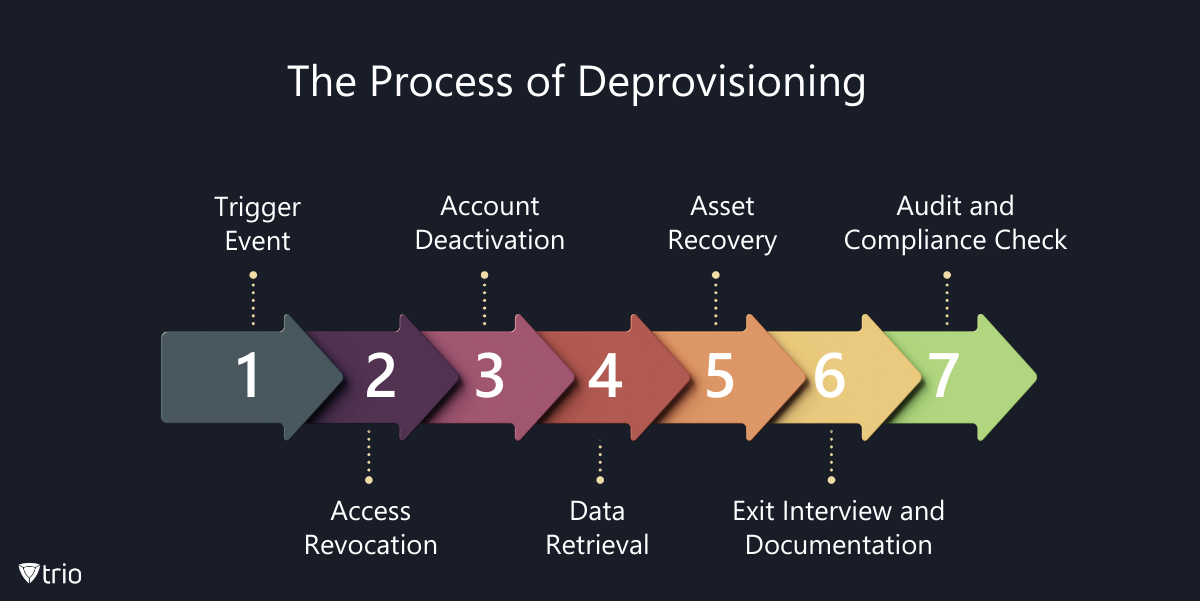

Deprovisionierung: Datensicherung beim Ausscheiden von Mitarbeitern

Deprovisionierung ist genauso wichtig wie Provisionierung, wird aber oft übersehen. Dabei handelt es sich um den Vorgang, bei dem der Zugriff widerrufen und Ressourcen wiederhergestellt werden, wenn ein Mitarbeiter das Unternehmen verlässt oder seine Rolle wechselt. Die Schritte umfassen:

Auslösendes Ereignis: Dabei kann es sich um einen Rücktritt, eine Kündigung oder einen Rollenwechsel handeln, der den Deprovisionierungsprozess einleitet.

Zugriffssperre: Alle mit dem Benutzer verbundenen Zugriffsrechte werden widerrufen, um unbefugten Zugriff auf vertrauliche Informationen zu verhindern.

Kontodeaktivierung: Das Konto des Benutzers wird entweder deaktiviert oder vollständig aus allen Systemen und Anwendungen entfernt.

Datenabruf: Alle arbeitsbezogenen Daten oder Dokumente im Eigentum des Benutzers werden an eine benannte Person übertragen oder gemäß der Unternehmensrichtlinie archiviert.

Vermögenswiederherstellung: Unternehmenseigene Hardware und alle anderen physischen Vermögenswerte werden zurückgegeben.

Exit-Interview und Dokumentation: Es kann ein Austrittsgespräch geführt werden, um die Gründe für den Austritt zu verstehen und den Entzugsprozess zu dokumentieren.

Audit- und Compliance-Check: Sicherstellen, dass alle Schritte korrekt befolgt wurden und dass die Deprovisionierung dokumentiert wird Einhaltung Zwecke.

Eine effiziente Deprovisionierung ist entscheidend für die Vermeidung von Potenzialen Sicherheitsverstoss und sicherzustellen, dass nur aktuelle Mitarbeiter Zugriff auf Unternehmensressourcen haben.

Effizienteste Zugriffszuweisung und -verwaltung: Automatisierte Benutzerbereitstellung

Die effizienteste Methode, Zugriffsrechte für neue Mitarbeiter zuzuweisen und zu verwalten, ist die automatisierte Benutzerbereitstellung. Bei dieser Methode wird Software verwendet, um den Zugriff auf der Grundlage vordefinierter Richtlinien, Rollen und Workflows bereitzustellen. Die Automatisierung verringert das Risiko menschlicher Fehler, gewährleistet eine konsistente Zugriffskontrolle und spart den IT-Abteilungen viel Zeit. So führt die automatisierte Benutzerbereitstellung zu den Ergebnissen:

Konsistenz: Durch die Automatisierung wird sichergestellt, dass die Zugriffsrechte jedes Benutzers nach denselben vordefinierten Regeln und Richtlinien bereitgestellt werden, wodurch das Risiko von Diskrepanzen minimiert wird.

Effizienz: Die manuelle Bereitstellung kann zeitaufwändig und fehleranfällig sein. Automatisierte Systeme können den Zugriff in einem Bruchteil der Zeit bereitstellen, sodass sich das IT-Personal auf strategischere Aufgaben konzentrieren kann.

Skalierbarkeit: Wenn Organisationen wachsen, kann die Anzahl der bereitzustellenden Benutzer für manuelle Prozesse unüberschaubar werden. Automatisierte Bereitstellungssysteme können problemlos skaliert werden, um eine steigende Anzahl von Benutzerkonten zu verarbeiten, ohne dass der Arbeitsaufwand für das IT-Personal entsprechend zunimmt.

Sicherheit: Durch die automatische Bereitstellung wird das Risiko eines unbefugten Zugriffs verringert, indem sichergestellt wird, dass nur die entsprechenden Benutzer Zugriff auf vertrauliche Systeme und Daten haben. Außerdem wird sichergestellt, dass Zugriffsrechte sofort widerrufen werden, wenn sich die Rolle eines Benutzers ändert oder dieser die Organisation verlässt.

Einhaltung: In vielen Branchen gelten strenge gesetzliche Vorschriften, die festlegen, wer wann auf welche Daten zugreifen darf. Die automatische Bereitstellung unterstützt Unternehmen bei der Einhaltung dieser Vorschriften, indem sie nachvollziehbare und überprüfbare Aufzeichnungen aller Bereitstellungsvorgänge bereitstellt.

Reduzierter menschlicher Fehler: Je weniger menschliche Eingriffe in den Prozess, desto geringer ist die Wahrscheinlichkeit von Fehlern. Durch die Automatisierung wird das Risiko, versehentlich zu viele Berechtigungen zu erteilen oder zu vergessen, den Zugriff zu widerrufen, erheblich reduziert.

Wie MDM-Lösungen bei der benutzerbereitstellung helfen können

Mobile Device Management (MDM)-Lösungen sind darauf ausgelegt, die Verwaltung mobiler Geräte innerhalb eines Unternehmens zu optimieren. Sie können auch eine entscheidende Rolle bei der Benutzerbereitstellung spielen, indem sie:

- Geräteregistrierung

- Bewerbungsmanagement

- Richtliniendurchsetzung

- Fernverwaltung

- Benutzerauthentifizierung

- Reporting und Monitoring

Wir stellen Trio MDM vor

Trio MDM ist eine hochmoderne Benutzerbereitstellung software, die den Prozess der Zugriffsbereitstellung für neue Mitarbeiter rationalisiert. Sie ist speziell auf die Bedürfnisse von IT-Administratoren und Unternehmen zugeschnitten, die ihre Sicherheit und Betriebseffizienz verbessern möchten.

Wie Trio MDM IT-Administratoren und Unternehmen zugute kommt

- Automatisierte Bereitstellung: Trio MDM automatisiert den Bereitstellungsprozess und reduziert so den manuellen Arbeitsaufwand und das Fehlerpotenzial.

- Rollenbasierte Zugriffskontrolle (RBAC): Die Zugriffsrechte werden auf Grundlage vordefinierter Rollen im Unternehmen vergeben, wodurch Konsistenz und Compliance gewährleistet werden.

- Audit Trails und Reporting: Bietet detaillierte Protokolle und Berichte für Überwachungs- und Prüfzwecke.

- Integration mit anderen Systemen: Nahtlose Verbindung mit HR-Systemen und anderen Anwendungen, um sicherzustellen, dass die Zugriffsrechte dem Mitarbeiterstatus entsprechen.

Bewältigen Sie Herausforderungen mit Trio MDM

Trio MDM ist für die Bewältigung verschiedener Herausforderungen gerüstet, mit denen IT-Administratoren konfrontiert sind:

- Schnelles Onboarding: Stellen Sie schnell und ohne Kompromisse bei der Sicherheit einen Zugriff für eine große Zahl neuer Mitarbeiter bereit.

- Compliance-Anforderungen: Halten Sie strenge Compliance-Standards mit automatisierter und präziser Zugangskontrolle ein.

- Benutzer-Lebenszyklusverwaltung: Verwalten Sie den gesamten Lebenszyklus eines Benutzers vom Onboarding bis zum Offboarding und stellen Sie sicher, dass keine veralteten Zugriffsrechte verbleiben.

Betonung der automatisierten Benutzerbereitstellung funktionen

Trio MDM zeichnet sich durch seine erweiterten Funktionen bei der automatischen Benutzerbereitstellung aus:

- Self-Service-Portale: Ermöglichen Sie Benutzern, Zugriff anzufordern, und behalten Sie gleichzeitig durch Genehmigungsworkflows die Kontrolle.

- Richtliniendurchsetzung: Stellen Sie sicher, dass die Zugriffsrechte gemäß strengen Unternehmensrichtlinien gewährt werden.

- Skalierbare Architektur: Ganz gleich, ob es sich um Zehntausende oder Tausende von Benutzern handelt, Trio MDM lässt sich entsprechend der Nachfrage skalieren.

Fazit: Der effiziente Weg zur Benutzerbereitstellung

Für IT-Administratoren, Geschäftsinhaber und IT-Spezialisten ist eine effiziente Zugriffsbereitstellung nicht verhandelbar. Durch die Nutzung der automatisierten Benutzerbereitstellung, insbesondere durch Lösungen wie Trio MDM, können Unternehmen die Sicherheit erhöhen, Compliance gewährleisten und die Gesamtproduktivität verbessern.Um aus erster Hand die positiven Auswirkungen zu erleben, die ein solches System auf Ihren Betrieb haben kann, sind Sie eingeladen,Probieren Sie Trios Demo und sehen Sie, wie Sie einen Unterschied machen können als IT-Automatisierung in Ihrer Organisation.

Mit der Weiterentwicklung der Technologie entwickeln sich auch die Lösungen weiter, die es Unternehmen ermöglichen, in ihren Abläufen agil und sicher zu bleiben. Mit den richtigen Tools wird die Zugriffsbereitstellung zu einem optimierten, effizienten Prozess, der das Wachstum und den Erfolg jedes Unternehmens unterstützt.

Get Ahead of the Curve

Every organization today needs a solution to automate time-consuming tasks and strengthen security.

Without the right tools, manual processes drain resources and leave gaps in protection. Trio MDM is designed to solve this problem, automating key tasks, boosting security, and ensuring compliance with ease.

Don't let inefficiencies hold you back. Learn how Trio MDM can revolutionize your IT operations or request a free trial today!