Enterprise Mobility Management (EMM) ist ein umfassender Satz von Technologien und Richtlinien, die zur Sicherung und Verwaltung mobiler Geräte, Anwendungen und Daten innerhalb einer Organisation entwickelt wurden. EMM-Lösungen ermöglichen es IT-Administratoren, die Kontrolle und Übersicht über das mobile Ökosystem zu behalten und so sicherzustellen, dass Unternehmensdaten sicher bleiben, während Mitarbeiter ihre mobilen Geräte für Arbeitszwecke nutzen können. EMM ist für IT-Administratoren am heutigen Arbeitsplatz von entscheidender Bedeutung. Es ist entscheidend für die Gewährleistung von Sicherheit, Compliance und Kosteneffizienz. EMM stärkt die Sicherheit mit Funktionen wie Remote-Löschung und Verschlüsselung, während es gleichzeitig die App-Verwaltung rationalisiert und die Kostenkontrolle optimiert. Es automatisiert die ITAufgaben, verbessert die Compliance und unterstützt die Fernbehebung von Problemen, wodurch die Produktivität und Flexibilität der Mitarbeiter verbessert wird. EMM vereinfacht die Geräteverwaltung und ermöglicht die Einführung vonBYODRichtlinien und ist damit ein unverzichtbares Werkzeug für moderne Unternehmen.

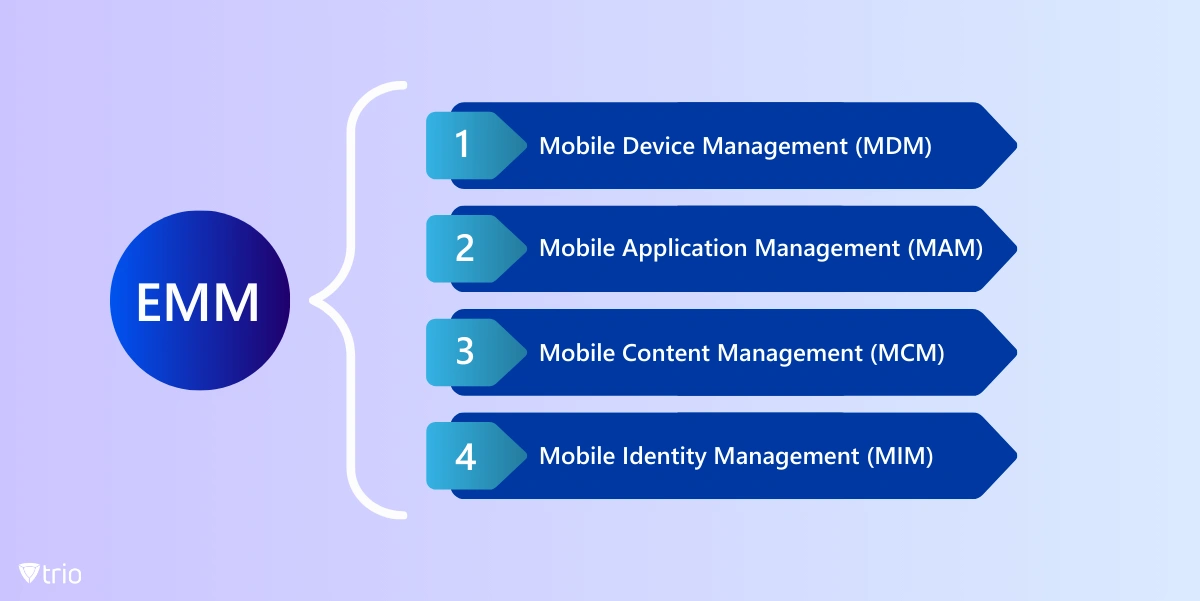

Schlüsselkomponenten von EMM

EMM ist eine umfassende Lösung, die in der Regel aus mehreren miteinander verbundenen und sich ergänzenden Modulen oder Funktionen besteht, die sich jeweils auf bestimmte Aspekte der Verwaltung mobiler Geräte und Daten konzentrieren. Diese Komponenten arbeiten zusammen, um die mobile Infrastruktur eines Unternehmens zu verwalten und zu sichern. Jede Komponente ist darauf ausgelegt, unterschiedliche Aspekte der Unternehmensmobilität zu berücksichtigen, z. B. Geräteverwaltung, Anwendungsverwaltung, Inhaltsverwaltung und Identitätsverwaltung.

Mobile Geräteverwaltung (MDM)

MDM ist eine Kernkomponente von EMM, die für die Steuerung und Sicherung mobiler Geräte innerhalb einer Organisation verantwortlich ist. IT-Administratoren können damit Geräteeinstellungen überwachen und verwalten, Sicherheitsrichtlinien durchsetzen und Geräte bei Bedarf aus der Ferne konfigurieren oder löschen. MDM stellt sicher, dass Geräte den Sicherheitsstandards des Unternehmens entsprechen, wie z. B. Verschlüsselungs- und Kennwortanforderungen, und bietet Funktionen wie Geräteinventar, Tracking sowie Remote-Sperr- und Löschfunktionen zum Schutz vertraulicher Daten.

Verwaltung mobiler Anwendungen (MAM)

MAM konzentriert sich auf die mobile Verwaltung und Sicherheit von Unternehmen. Es ermöglicht Administratoren, die Verteilung von Apps auf Geräte zu steuern und sicherzustellen, dass Mitarbeiter Zugriff auf die erforderlichen Geschäftsanwendungen haben. MAM umfasst Funktionen wie App-Whitelisting, Blacklisting und App-Containerisierung, die Geschäfts-Apps und -Daten von persönlichen Inhalten isoliert, um die Sicherheit zu erhöhen. Diese Komponente bietet auch Einblicke in die App-Nutzung und ermöglicht die Durchsetzung von App-Richtlinien wie Updates und Versionskontrolle.

Mobiles Inhaltsmanagement (MCM)

MCM dient zum Schutz und zur Verwaltung der Inhalte, auf die innerhalb der Unternehmensumgebung auf Mobilgeräten zugegriffen und die dort freigegeben werden. Es ermöglicht den sicheren Zugriff auf Unternehmensdatenspeicher und stellt sicher, dass vertrauliche Dokumente geschützt bleiben. MCM kann Funktionen wie Inhaltsverschlüsselung, Zugriffskontrollen und die Möglichkeit aktivieren, Unternehmensdaten aus der Ferne von einem Gerät zu löschen, ohne persönliche Informationen zu beeinträchtigen. Dadurch wird sichergestellt, dass nur autorisiertes Personal auf Unternehmensinhalte zugreifen und diese ändern kann.

Mobiles Identitätsmanagement (MIM)

MIM ist unerlässlich, um die Identitäten von Benutzern und Geräten festzustellen und zu überprüfen, die auf die mobile Infrastruktur eines Unternehmens zugreifen. Es umfasst Authentifizierungs- und Zugriffskontrollmechanismen wie Multi-Faktor-Authentifizierung und Single Sign-On (SSO), um sicherzustellen, dass nur autorisierte Personen Zugriff auf Unternehmensressourcen erhalten. MIM spielt auch eine entscheidende Rolle bei der Bereitstellung und Aufhebung der Bereitstellung von Benutzern und hilft dabei, den Zugriff auf Apps und Daten zu verwalten, wenn Mitarbeiter dem Unternehmen beitreten oder es verlassen. Es erhöht die Sicherheit und vereinfacht den Benutzerzugriff und trägt so zu einem nahtlosen und sicheren mobilen Erlebnis bei.

Beurteilung der Bereitschaft für EMM

Um zu beurteilen, ob Ihr Unternehmen für die Implementierung von EMM bereit ist, müssen Sie mehrere Schritte durchführen. Bewerten Sie zunächst Ihre aktuelle IT-Infrastruktur, indem Sie eine Bestandsaufnahme der verwendeten Geräte und Betriebssysteme vornehmen und die Kompatibilität mit der gewählten EMM-Lösung sicherstellen. Bewerten Sie außerdem Ihre Netzwerkinfrastruktur, einschließlich WLAN-Abdeckung und Bandbreite, um sicherzustellen, dass sie den zunehmenden mobilen Datenverkehr effizient unterstützen kann. Bewerten Sie Ihre vorhandenen Sicherheitsprotokolle und -praktiken, um potenzielle Lücken oder Schwachstellen zu identifizieren, die durch EMM behoben werden können.

Identifizieren Sie als Nächstes potenzielle Herausforderungen und Lösungen. Berücksichtigen Sie Sicherheitsbedenken wie Datenlecks, verlorene Geräte oder unbefugten Zugriff und entwickeln Sie Strategien, um diese Herausforderungen mithilfe der Sicherheitsfunktionen von EMM zu bewältigen. Seien Sie auf potenziellen Widerstand seitens der Benutzer vorbereitet, indem Sie einen Kommunikationsplan erstellen, der die Mitarbeiter über die Vorteile und Sicherheitsvorkehrungen von EMM informiert. Überlegen Sie, wie sich EMM in Ihre vorhandenen Systeme integrieren lässt, und stellen Sie sicher, dass es nahtlos mit E-Mail-Servern, Verzeichnisdiensten und anderen Unternehmensanwendungen zusammenarbeitet.

Richten Sie abschließend Richtlinien und Leitlinien ein. Entwickeln Sie klare EMM-Richtlinien, die Regeln, Erwartungen und Sicherheitsanforderungen für die Nutzung mobiler Geräte in Ihrem Unternehmen darlegen. Gehen Sie auf Faktoren wie Kennwortrichtlinien, Datenverschlüsselung, App-Nutzung und Remote-Geräteverwaltung ein. Erstellen Sie Benutzerrichtlinien und Schulungsmaterialien, um Mitarbeiter über das EMM-System zu informieren, und bieten Sie Schulungen und Unterstützung für eine effektive Nutzung an. Stellen Sie sicher, dass Ihre EMM-Richtlinien den relevanten Branchen- und gesetzlichen Compliance-Anforderungen entsprechen. Dieser umfassende Ansatz zur EMM-Bereitschaft bereitet Ihr Unternehmen nicht nur auf einen reibungslosen Übergang vor, sondern hilft Ihnen auch, fundierte Entscheidungen bei der Auswahl der richtigen EMM-Lösung für Ihre spezifischen Anforderungen zu treffen.

Entwerfen einer EMM-Strategie

Die Entwicklung einer umfassenden EMM-Strategie ist ein entscheidender Schritt zur effektiven Verwaltung des mobilen Ökosystems Ihres Unternehmens. Um eine robuste Strategie zu entwickeln, befolgen Sie diese Schritte:

- Umfang und Ziele definieren: Identifizieren Sie die Ziele Ihres Unternehmens, z. B. Verbesserung der Sicherheit, Steigerung der Produktivität oder Kostensenkung. Geben Sie den Umfang des EMM an, der Geräte und Plattformen abdeckt, und legen Sie messbare Ziele fest.

- Rollen und Verantwortlichkeiten festlegen: Definieren Sie die Rollen der IT-Administratoren und kommunizieren Sie die Verantwortlichkeiten der Benutzer, um Klarheit und Verantwortlichkeit zu gewährleisten.

- Kommunikationskanäle und -protokolle einrichten: Richten Sie wirksame Kommunikationskanäle ein, um Mitarbeiter zu informieren und Unterstützungsstrukturen zu schaffen. Implementieren Sie Feedback-Mechanismen zur kontinuierlichen Verbesserung.

- Sicherheitsmaßnahmen einrichten: Implementieren Sie robuste Sicherheitsmaßnahmen für Geräte und Datenzugriff, einschließlich Verschlüsselung, Zugriffskontrollen und Überwachung.

Eine gut strukturierte EMM-Strategie ist auf die Unternehmensziele ausgerichtet, fördert eine klare Kommunikation und legt den Schwerpunkt auf robuste Sicherheit, um die mobile Umgebung effektiv zu verwalten. Regelmäßige Bewertungen gewährleisten eine kontinuierliche Anpassung an sich entwickelnde Geschäftsanforderungen und Technologien.

Implementierung von EMM

Um EMM erfolgreich in einem Unternehmen zu implementieren, befolgen Sie diese Schritte:

Schulung und Support anbieten

Beginnen Sie damit, sowohl IT-Administratoren als auch Mitarbeitern umfassende Schulungen anzubieten. Stellen Sie sicher, dass die IT-Administratoren das EMM-System verstehen und dass die Mitarbeiter über dessen Verwendung und die damit verbundenen Richtlinien informiert sind. Bieten Sie fortlaufenden Support bei Fragen und Bedenken an.

Bereitstellen von EMM-Lösungen

Setzen Sie die von Ihnen gewählten EMM-Lösungen ein, um mobile Geräte und den Datenzugriff zu verwalten. Dazu gehört das Registrieren von Geräten, das Durchsetzen von EMM-Richtlinien, das Verteilen von Apps und das Implementieren von Datensicherheitsmaßnahmen. Überwachen Sie kontinuierlich die Geräte- und Datennutzung und verwalten Sie Geräte bei Bedarf aus der Ferne.

Testen und verfeinern

Führen Sie nach der ersten Bereitstellung gründliche Tests durch, um Probleme und Verbesserungsbereiche zu identifizieren. Sammeln Sie Feedback zur Benutzererfahrung, bewerten Sie Sicherheitsmaßnahmen und beurteilen Sie die Systemleistung. Verfeinern Sie auf Grundlage der Ergebnisse die EMM-Strategie, passen Sie Richtlinien an, verbessern Sie die Benutzerschulung und beheben Sie alle auftretenden technischen Probleme.

Überwachung und Verbesserung des EMM

Um ihre EMM-Strategie effektiv zu überwachen und zu verbessern, sollten Unternehmen einen proaktiven Ansatz verfolgen.

- Feedback sammeln: Holen Sie regelmäßig Feedback von IT-Administratoren und Mitarbeitern ein, um Probleme, Bedenken und Verbesserungsbereiche zu identifizieren. Dieses Feedback ist entscheidend, um fundierte Anpassungen vorzunehmen und sicherzustellen, dass das EMM-System die Erwartungen der Benutzer erfüllt.

- Analysieren von Leistungsmetriken: Analysieren Sie kontinuierlich Leistungsmetriken zu Gerätesicherheit, App-Leistung, Benutzerzufriedenheit und Datenzugriff. Diese Daten liefern wertvolle Einblicke in die Effektivität des EMM-Systems und ermöglichen es Unternehmen, bei Bedarf notwendige Anpassungen vorzunehmen.

- Auf dem Laufenden bleiben: Bleiben Sie über Branchentrends und Best Practices in der EMM-Landschaft auf dem Laufenden. Besuchen Sie Konferenzen und Webinare und tauschen Sie sich mit Branchenkollegen aus, um über sich entwickelnde Technologien und Sicherheitsbedrohungen auf dem Laufenden zu bleiben. Mit diesem Wissen können Unternehmen ihre EMM-Strategie anpassen, um wettbewerbsfähig und sicher zu bleiben.

Abschluss

In diesem Blog haben wir die Frage „Was ist EMM?“ beantwortet. Zusammenfassend lässt sich sagen, dass Enterprise Mobility Management (EMM) eine vielschichtige Strategie ist, die darauf abzielt, die Nutzung mobiler Geräte in Unternehmen zu sichern und zu verbessern. Seine Schlüsselkomponenten wie Mobile Device Management (MDM), Mobile Application Management (MAM), Mobile Content Management (MCM) und Mobile Identity Management (MIM) arbeiten zusammen, um umfassende Lösungen für das mobile Management bereitzustellen. Um EMM effektiv zu implementieren, können Unternehmen eine MDM-Lösung wie wählen.Trio um den Prozess zu erleichtern, sodass sie EMM-Dienste problemlos in ihr Unternehmen integrieren können. Eine gut umgesetzte EMM-Strategie mit Unterstützung von Lösungen wie Trio richtet sich nach den Unternehmenszielen, fördert eine klare Kommunikation und priorisiert die Sicherheit, sodass Unternehmen sich effektiv in der dynamischen mobilen Landschaft zurechtfinden können.

See Trio in Action: Get Your Free Trial Now!

Get Ahead of the Curve

Every organization today needs a solution to automate time-consuming tasks and strengthen security.

Without the right tools, manual processes drain resources and leave gaps in protection. Trio MDM is designed to solve this problem, automating key tasks, boosting security, and ensuring compliance with ease.

Don't let inefficiencies hold you back. Learn how Trio MDM can revolutionize your IT operations or request a free trial today!